دانلود با لینک مستقیم و پر سرعت .

نوع فایل: word

قابل ویرایش 180 صفحه

چکیده:

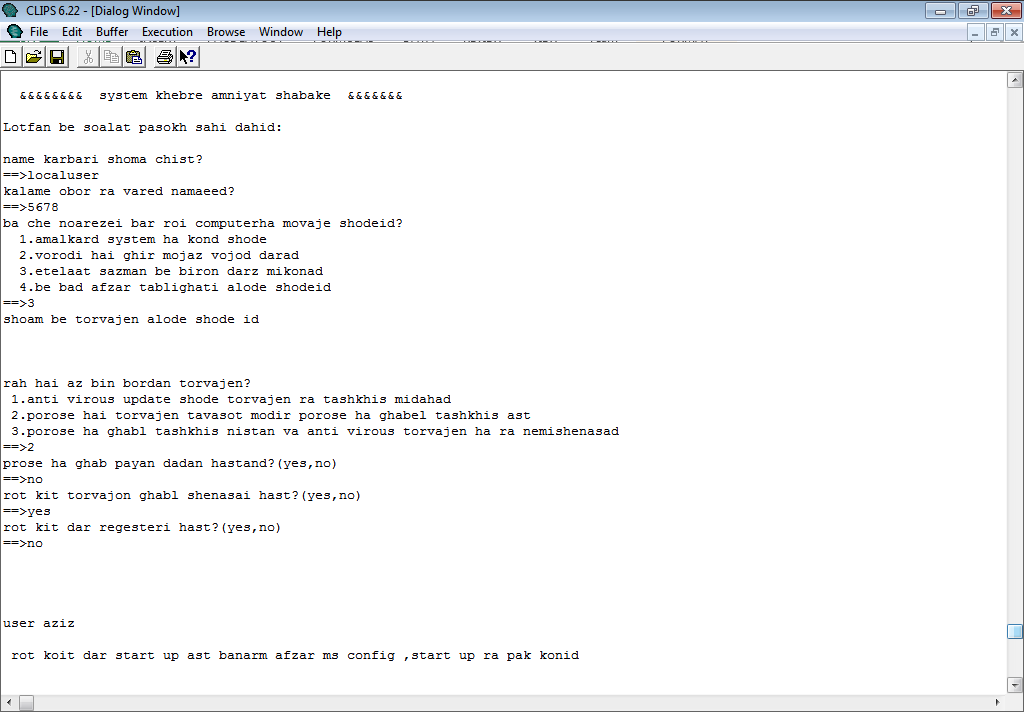

هدف از ارائه ی این پروژه معرفی اصول و مبانی امنیت در شبکه های کامپیوتری می باشد.در ابتدا به تعاریف و مفاهیم امنیت در شبکه می پردازیم.

در مبحث امنیت شبکه ،منابع شبکه وانواع حملات ،تحلیل خطر ،سیاست های امنیتی ،طرح امنیت شبکه و نواحی امنیتی به تفضیل مورد تحلیل و بررسی قرار می گیرد.

برای حفظ امنیت شبکه نیاز است تا مراحل اولیه ایجاد امنیت و سیتم های عامل و برنامه کاربردی مناسب لحاظ شود.در ادامه به انواع حملات در شبکه های رایانه ای پرداخته ایم و برای افزایش امنیت در سطح شبکه به AUDITING ، کامپیوترهای بدون دیسک ،به رمز در آوردن داده ها و محافظت در برابر ویروس پرداخته ایم.

و اما روشهای تامین امنیت در شبکه که عبارتند از: دفاع در عمق ،فایروال و پراکسی که به طور کامل تشریح شده است.و در ادامه سطوح امنیت شبکه ، تهدیدات علیه امنیت شبکه ، امنیت شبکه لایه بندی شده، ابزارها و الگوهای امنیت شبکه ،مراحل ایمن سازی شبکه ، راهکارهای امنیتی شبکه ،مکانیزم های امنیتی و الگوریتم جهت تهیه الگوی امنیت شبکه توضیح داده شده است.

مقدمه:

اهمیت نگارش پایان نامه عاری از اشکال بر هیچ کس پوشیده نیست؛ چرا که پایاننامه خلاصه و نشان دهنده تمامی زحماتی است که دانشجو در طول دوران تحصیل خود میکشد. پایان نامه دانشجو به عنوان تنها خاطره ماندگار و البته قابل استناد در دوران تحصیل وی است. از طرفی پایان نامه نشان دهنده میزان و نوع تلاش دانشجو در جهت انجام پروژه محوله است. بدیهی است که یک پایان نامه ضعیف و پر از اشکال، از ارزش علمی پروژه خواهد کاست.

بنا به دلایل ذکر شده، دانشجویان باید تمام تلاش خود را در جهت آماده سازی پایان نامه مناسب بهکار گیرند. نوشته هایی که اکنون در دست شماست، به همین منظور تهیه شده است. هدف آیین نامه این است که شما با نحوه نگارش و صفحه آرایی پایان نامه (به نحوی که مورد قبول کمیته پروژه گروه کامپیوتر باشد) آشنا شوید.

فهرست مطالب:

مقدمه

فصل یکم: تعاریف و مفاهیم امینت در شبکه

تعاریف امنیت شبکه

مفاهیم امنیت شبکه

1-2-1) منابع شبکه

1-2-2) حمله

1-2-3) تحلیل خطر

1-2-4- سیاست امنیتی

1-2-5- طرح امنیت شبکه

1-2-6- نواحی امنیتی

فصل دوم: انواع حملات در شبکه های رایانه ای

2-1) مفاهیم حملات در شبکه های کامپیوتری

2-2) وظیفه یک سرویس دهنده

2-3) سرویس های حیاتی و مورد نیاز

2-4) مشخص نمودن پروتکل های مورد نیاز

2-5) مزایای غیر فعال نمودن پروتکل ها و سرویس های مورد نیاز

2-6) انواع حملات

1-2-6) حملات از نوع Dos

2-2-6) حملات از نوع D Dos

2-6-3) حملات از نوع Back dorr

2-6-3-1) Back ori fice

2-6-3-2) Net Bus

2-6-3-3) Sub seven

2-6-3-4) virual network computing

2-6-3-5) PC Any where

2-6-3-6) Services Terminal

2-7) Pactet sniffing

2-7-1) نحوه کار packet sniffing

2-2-7) روشهای تشخیص packet sniffing در شبکه

2-7-3) بررسی سرویس دهندة DNS

2-7-4) اندازه گیری زمان پاسخ ماشین های مشکوک

2-7-5) استفاده از ابزارهای مختص Antisniff

فصل سوم ) افزایش امنیت شبکه

علل بالا بردن ضریب امنیت در شبکه

خطرات احتمالی

راه های بالا بردن امنیت در شبکه

3-3-1) آموزش

3-3-2) تعیین سطوح امنیت

3-3-3) تنظیم سیاست ها

3-3-4) به رسمیت شناختن Authen tication

3-3-5) امنیت فیزیکی تجهیزات

3-3-6) امنیت بخشیدن به کابل

مدل های امنیتی

3-4-1) منابع اشتراکی محافظت شده توسط کلمات عبور

3-4-2) مجوزهای دسترسی

امنیت منابع

روش های دیگر برای امنیت بیشتر

3-6-1) Auditing

3-6-2) کامپیوترهای بدون دیسک

3-6-3) به رمز در آوردن داده ها

3-6-4) محافظت در برابر ویروس

فصل چهارم: انواع جرایم اینترنتی و علل بروز مشکلات امنیتی

4-1) امنیت و مدل

4-1-1) لایه فیزیکی

4-1-2) لایه شبکه

4-1-3) لایه حمل

4-1-4) لایه کاربرد

4-2) جرایم رایانه ای و اینترنتی

4-2-1) پیدایش جرایم رایانه ای

4-2-2) قضیه رویس

4-2-3)تعریف جرم رایانه ای

4-2-4) طبقه بندی جرایم رایانه ای

4-2-4-1) طبقه بندی OECDB

4-2-4-2) طبقه بندی شعرای اروپا

4-2-4-3) طبقه بندی اینترپول

4-2-4-4) طبقه بندی در کنوانسیون جرایم سایبرنتیک

4-2-5) شش نشانه از خرابکاران شبکه ای

4-3) علل بروز مشکلات امنیتی

4-3-1) ضعف فناوری

4-3-2) ضعف پیکربندی

4-3-3) ضعف سیاستی

فصل 5 ) روشهای تأمین امنیت در شبکه

5-1) اصول اولیه استراتژی دفاع در عمق

5-1-1) دفاع در عمق چیست.

5-1-2) استراتژی دفاع در عمق: موجودیت ها

5-1-3) استراتژی دفاع در عمق: محدودة حفاظتی

5-1-4) استراتژی دفاع در عمق: ابزارها و مکانیزم ها

5-1-5) استراتژی دفاع در عمق: پیاده سازی

5-1-6) جمع بندی

5-2)فایر وال

1-5-2) ایجاد یک منطقه استحفاظی

5-2-2) شبکه های perimer

5-2-3) فایروال ها: یک ضرورت اجتناب ناپذیر در دنیای امنیت اطلاعات

5-2-4) فیلترینگ پورت ها

5-2-5) ناحیه غیر نظامی

5-2-6) فورواردینگ پورت ها

5-2-7) توپولوژی فایروال

5-2-8) نحوة انتخاب یک فایروال

5-2-9) فایروال ویندوز

5-3) پراکسی سرور

5-3-1) پیکر بندی مرور

5-3-2) پراکسی چیست

5-3-3) پراکسی چه چیزی نیست

5-3-4) پراکسی با packet filtering تفاوت دارد.

5-3-5) پراکسی با packet fillering state ful تفاوت دارد.

5-3-6) پراکسی ها یا application Gafeway

5-3-7) برخی انواع پراکسی

5-3-7-1) Http proxy

5-3-7-2) FTP Proxy

5-3-7-3) PNs proxy

5-3-7-4) نتیجه گیری

فصل 6 ) سطوح امنیت شبکه

6-1) تهدیدات علیه امنیت شبکه

6-2) امنیت شبکه لایه بندی شده

6-2-1) سطوح امنیت پیرامون

6-2-2) سطح 2 – امنیت شبکه

6-2-3) سطح 3 – امنیت میزبان

6-2-4) سطوح 4 – امنیت برنامه کاربردی

6-2-5) سطح 5 – امنیت دیتا

6-3) دفاع در مقابل تهدیدها و حملات معمول

فصل هفتم ) ابزارها و الگوهای امنیت در شبکه و ارائه ی یک الگوی امنیتی

7-1) مراحل ایمن سازی شبکه

7-2) راهکارهای امنیتی شبکه

7-2-1) کنترل دولتی

7-2-2) کنترل سازمانی

7-2-3) کنترل فردی

7-2-4) تقویت اینترانت ها

7-2-5) وجود یک نظام قانونمند اینترنتی

7-2-6) کار گسترده فرهنگی برای آگاهی کاربران

7-2-7) سیاست گذاری ملی در بستر جهانی

7-3) مکانیزم امنیتی

7-4) مرکز عملیات امنیت شبکه

7-4-1) پیاده سازی امنیت در مرکز SOC

7-4-2) سرویس های پیشرفته در مراکز SOC

7-5) الگوی امنیتی

7-5-1) الگوریتم جهت تهیه الگوی امنیتی شبکه